Степанов Евгений

QA Engineer

NextCloud – облачное хранилище на своем сервере

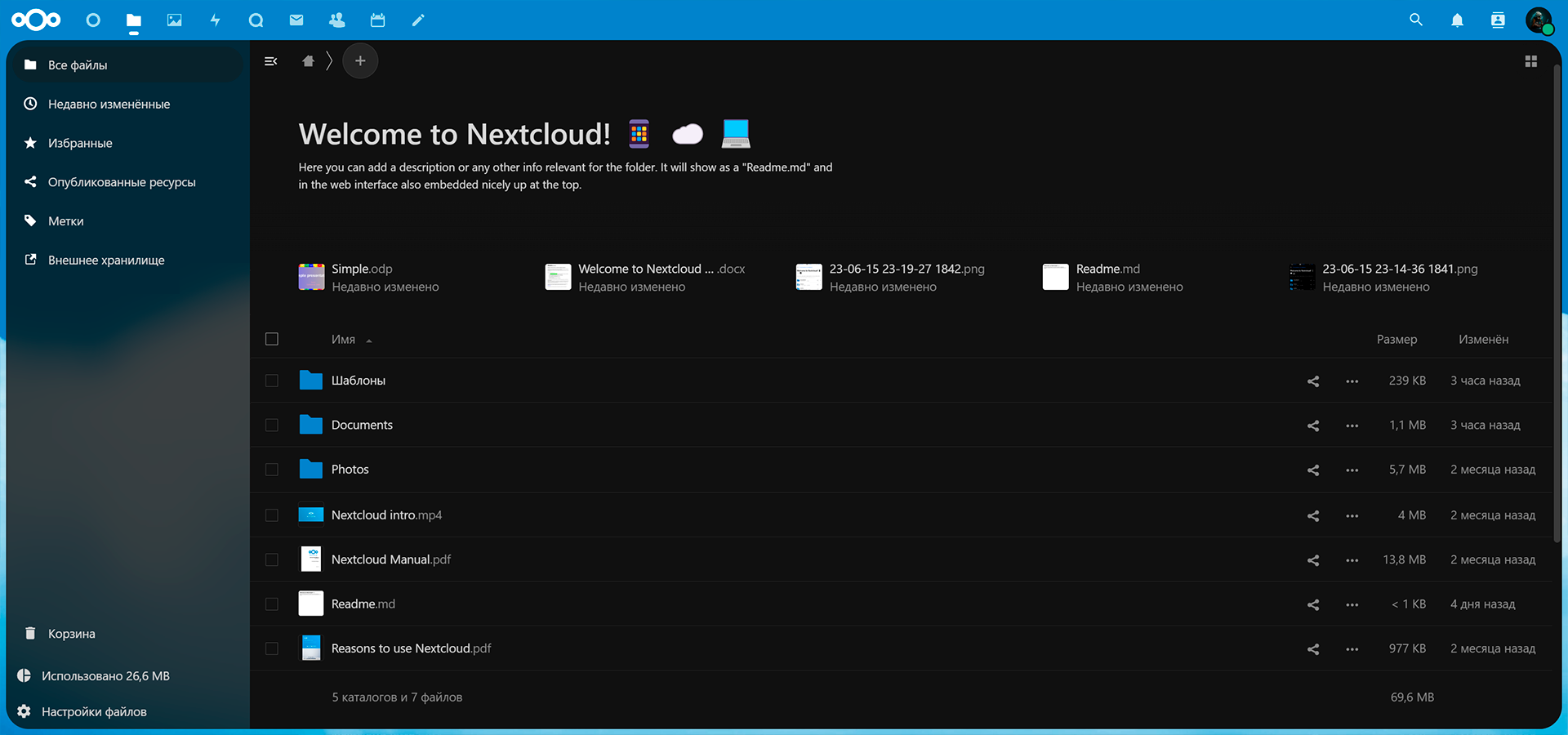

NextCloud – это как гугл диск, только на своем сервере. Есть клиент для телефонов, можно загружать и скачивать файлы прям из веб интерфейса, а с помощью множества дополнений, функционал может быть расширен.

Описанные действия производились на Debian 11.

Установка PHP

В официальной документации рекомендуется версия php 8.1, у меня все работает и на последней, на данный момент, версии 8.2. Но в текущей инструкции описана установка php и модулей версии 8.1. Чтобы устанавливалась последняя версия, должен быть подключен репозиторий, в котором есть последние версии php, а во время установки версию указывать ненужно, например так apt install php-fpm вместо apt install php8.1-fpm

Добавляем репозиторий для php

sudo apt update

sudo apt upgradeУстанавливаем следующие необходимые пакеты:

sudo apt install ca-certificates apt-transport-https software-properties-common curl lsb-release -yСледующим шагом является импорт и установка ключа и репозитория GPG с помощью автоматизированного сценария, что можно сделать, выполнив команду curl. В терминале выполните следующую команду.

curl -sSL https://packages.sury.org/php/README.txt | bash -xОбновите список репозиториев APT, чтобы отразить изменения, сделанные на предыдущем шаге.

sudo apt updateПосле запуска команды обновления может потребоваться обновление определенных пакетов, обязательно обновите их, прежде чем продолжить.

sudo apt upgradeУстановка PHP для Nginx

Ставим версию 8.1 или последнюю (если версию не указывать)

apt install php8.1-fpm php8.1-cli -yПосле установки служба PHP-FPM автоматически запустится. Если этого не произошло, используйте следующую команду.

systemctl start php{version}-fpm

systemctl status php8.1-fpmНастройка блока сервера Nginx для PHP-FPM

location ~ .php$ {

include snippets/fastcgi-php.conf;

fastcgi_pass unix:/var/run/php/php{version}-fpm.sock;

}Замените {version} на установленную версию PHP.

Установка модулей php

Необходимые модули:

PHP (see System requirements for a list of supported versions)

PHP module ctype

PHP module curl

PHP module dom

PHP module fileinfo (included with PHP)

PHP module filter (only on Mageia and FreeBSD)

PHP module GD

PHP module hash (only on FreeBSD)

PHP module JSON (included with PHP >= 8.0)

PHP module libxml (Linux package libxml2 must be >=2.7.0)

PHP module mbstring

PHP module openssl (included with PHP >= 8.0)

PHP module posix

PHP module session

PHP module SimpleXML

PHP module XMLReader

PHP module XMLWriter

PHP module zip

PHP module zlibПроверяем есть ли модуль командой php -m | grep -i module_name если есть, то будет в выводе, если нет, то ничего. Отсутствующие модули устанавливаем, например:

php -m | grep -i curl

# если вернулась пустота, то устанавливаем

apt install php8.1-curlУстанавливаем модуль для работы с mysql

php -m | grep -i pdo_mysqlТакже могут понадобиться следующие модули при работе NextCloud, их я тоже установил:

PHP module bz2 (рекомендуется, требуется для извлечения приложений)

PHP module intl (повышает производительность языкового перевода и исправляет сортировку символов, отличных от ASCII.)

PHP module ldap (для интеграции с LDAP)

PHP module smbclient (Интеграция SMB/CIFS, см. SMB/CIFS)

PHP module ftp (для FTP-хранилища/аутентификации внешнего пользователя)

PHP module imap (для внешней аутентификации пользователя)

PHP module bcmath (для входа без пароля)

PHP module gmp (для входа без пароля)

PHP module exif (for image rotation in pictures app)

PHP module imagick (для превью)

PHP module pcntl (включает прерывание команды нажатием ctrl-c)

PHP module phar (обновляет Nextcloud, запустив sudo -u www-data php /var/www/nextcloud/updater/updater.phar)Для повышения производительности, можно установить и настроить кеширование:

PHP module apcu (>= 4.0.6)

PHP module memcached

PHP module redis (>= 2.2.6, required for Transactional File Locking)Настройка nginx

Создаем директорию, где будет размещен NextCloud и минимальный конфиг для домена. Устанавливаем certbot и получаем сертификат. Копируем блок из изменённого конфига хоста с путями к сертификату в отдельный файл, чтобы потом вставить в конфиг необходимые пути до файлов.

listen 443 ssl; # managed by Certbot

ssl_certificate /etc/letsencrypt/live/cloud.example.ru/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/cloud.example.ru/privkey.pem; Конфиг для nginx

Настройте server_name , root , ssl_certificate и ssl_certificate_key в соответствии с вашими потребностями.

Следующая конфигурация должна использоваться, когда Nextcloud размещается в корневом каталоге вашей установки nginx.

В этом примере это так /var/www/nextcloud, и доступ к нему осуществляется через http(s)://cloud.example.com/

upstream php-handler {

server 127.0.0.1:9000;

#server unix:/var/run/php/php7.4-fpm.sock;

}

# Set the `immutable` cache control options only for assets with a cache busting `v` argument

map $arg_v $asset_immutable {

"" "";

default "immutable";

}

server {

listen 80;

listen [::]:80;

server_name cloud.example.com;

# Prevent nginx HTTP Server Detection

server_tokens off;

# Enforce HTTPS

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name cloud.example.com;

# Path to the root of your installation

root /var/www/nextcloud;

# Use Mozilla's guidelines for SSL/TLS settings

# https://mozilla.github.io/server-side-tls/ssl-config-generator/

ssl_certificate /etc/ssl/nginx/cloud.example.com.crt;

ssl_certificate_key /etc/ssl/nginx/cloud.example.com.key;

# Prevent nginx HTTP Server Detection

server_tokens off;

# HSTS settings

# WARNING: Only add the preload option once you read about

# the consequences in https://hstspreload.org/. This option

# will add the domain to a hardcoded list that is shipped

# in all major browsers and getting removed from this list

# could take several months.

#add_header Strict-Transport-Security "max-age=15768000; includeSubDomains; preload" always;

# set max upload size and increase upload timeout:

client_max_body_size 512M;

client_body_timeout 300s;

fastcgi_buffers 64 4K;

# Enable gzip but do not remove ETag headers

gzip on;

gzip_vary on;

gzip_comp_level 4;

gzip_min_length 256;

gzip_proxied expired no-cache no-store private no_last_modified no_etag auth;

gzip_types application/atom+xml application/javascript application/json application/ld+json application/manifest+json application/rss+xml application/vnd.geo+json application/vnd.ms-fontobject application/wasm application/x-font-ttf application/x-web-app-manifest+json application/xhtml+xml application/xml font/opentype image/bmp image/svg+xml image/x-icon text/cache-manifest text/css text/plain text/vcard text/vnd.rim.location.xloc text/vtt text/x-component text/x-cross-domain-policy;

# Pagespeed is not supported by Nextcloud, so if your server is built

# with the `ngx_pagespeed` module, uncomment this line to disable it.

#pagespeed off;

# The settings allows you to optimize the HTTP2 bandwitdth.

# See https://blog.cloudflare.com/delivering-http-2-upload-speed-improvements/

# for tunning hints

client_body_buffer_size 512k;

# HTTP response headers borrowed from Nextcloud `.htaccess`

add_header Referrer-Policy "no-referrer" always;

add_header X-Content-Type-Options "nosniff" always;

add_header X-Download-Options "noopen" always;

add_header X-Frame-Options "SAMEORIGIN" always;

add_header X-Permitted-Cross-Domain-Policies "none" always;

add_header X-Robots-Tag "noindex, nofollow" always;

add_header X-XSS-Protection "1; mode=block" always;

# Remove X-Powered-By, which is an information leak

fastcgi_hide_header X-Powered-By;

# Add .mjs as a file extension for javascript

# Either include it in the default mime.types list

# or include you can include that list explicitly and add the file extension

# only for Nextcloud like below:

include mime.types;

types {

application/javascript js mjs;

}

# Specify how to handle directories -- specifying `/index.php$request_uri`

# here as the fallback means that Nginx always exhibits the desired behaviour

# when a client requests a path that corresponds to a directory that exists

# on the server. In particular, if that directory contains an index.php file,

# that file is correctly served; if it doesn't, then the request is passed to

# the front-end controller. This consistent behaviour means that we don't need

# to specify custom rules for certain paths (e.g. images and other assets,

# `/updater`, `/ocm-provider`, `/ocs-provider`), and thus

# `try_files $uri $uri/ /index.php$request_uri`

# always provides the desired behaviour.

index index.php index.html /index.php$request_uri;

# Rule borrowed from `.htaccess` to handle Microsoft DAV clients

location = / {

if ( $http_user_agent ~ ^DavClnt ) {

return 302 /remote.php/webdav/$is_args$args;

}

}

location = /robots.txt {

allow all;

log_not_found off;

access_log off;

}

# Make a regex exception for `/.well-known` so that clients can still

# access it despite the existence of the regex rule

# `location ~ /(\.|autotest|...)` which would otherwise handle requests

# for `/.well-known`.

location ^~ /.well-known {

# The rules in this block are an adaptation of the rules

# in `.htaccess` that concern `/.well-known`.

location = /.well-known/carddav { return 301 /remote.php/dav/; }

location = /.well-known/caldav { return 301 /remote.php/dav/; }

location /.well-known/acme-challenge { try_files $uri $uri/ =404; }

location /.well-known/pki-validation { try_files $uri $uri/ =404; }

# Let Nextcloud's API for `/.well-known` URIs handle all other

# requests by passing them to the front-end controller.

return 301 /index.php$request_uri;

}

# Rules borrowed from `.htaccess` to hide certain paths from clients

location ~ ^/(?:build|tests|config|lib|3rdparty|templates|data)(?:$|/) { return 404; }

location ~ ^/(?:\.|autotest|occ|issue|indie|db_|console) { return 404; }

# Ensure this block, which passes PHP files to the PHP process, is above the blocks

# which handle static assets (as seen below). If this block is not declared first,

# then Nginx will encounter an infinite rewriting loop when it prepends `/index.php`

# to the URI, resulting in a HTTP 500 error response.

location ~ \.php(?:$|/) {

# Required for legacy support

rewrite ^/(?!index|remote|public|cron|core\/ajax\/update|status|ocs\/v[12]|updater\/.+|oc[ms]-provider\/.+|.+\/richdocumentscode\/proxy) /index.php$request_uri;

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

set $path_info $fastcgi_path_info;

try_files $fastcgi_script_name =404;

include fastcgi_params;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $path_info;

fastcgi_param HTTPS on;

fastcgi_param modHeadersAvailable true; # Avoid sending the security headers twice

fastcgi_param front_controller_active true; # Enable pretty urls

fastcgi_pass php-handler;

fastcgi_intercept_errors on;

fastcgi_request_buffering off;

fastcgi_max_temp_file_size 0;

}

location ~ \.(?:css|js|svg|gif|png|jpg|ico|wasm|tflite|map)$ {

try_files $uri /index.php$request_uri;

add_header Cache-Control "public, max-age=15778463, $asset_immutable";

access_log off; # Optional: Don't log access to assets

location ~ \.wasm$ {

default_type application/wasm;

}

}

location ~ \.woff2?$ {

try_files $uri /index.php$request_uri;

expires 7d; # Cache-Control policy borrowed from `.htaccess`

access_log off; # Optional: Don't log access to assets

}

# Rule borrowed from `.htaccess`

location /remote {

return 301 /remote.php$request_uri;

}

location / {

try_files $uri $uri/ /index.php$request_uri;

}

}Настройка базы MySQL

Установить mysql сервер:

apt install mariadb-serverТеперь вам нужно создать пользователя базы данных и саму базу данных с помощью интерфейса командной строки MySQL. Таблицы базы данных будут созданы Nextcloud при первом входе в систему.

Чтобы запустить режим командной строки MySQL, используйте следующую команду:

mysqlЗатем появится приглашение MariaDB. Теперь введите следующие строки, заменив username и password соответствующими значениями, и подтвердите их клавишей Enter:

CREATE USER 'username'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE IF NOT EXISTS nextcloud CHARACTER SET utf8mb4 COLLATE utf8mb4_general_ci;

GRANT ALL PRIVILEGES ON nextcloud.* TO 'username'@'localhost';

FLUSH PRIVILEGES;Вы можете выйти введя: quit;

Веб установка

Подробное описание веб установки есть на официальном сайте. Но в целом все понятно и так, нет смысла расписывать.

После ввода всех данных для подключения к базе, установится и предложит установить “Рекомендованные приложения”. Calendar, Contacts, Nextcloud Office, Notes, Talk Тут по желанию, можно ставить, можно не ставить.